Qu'est-ce que le risque opérationnel ?

Le risque opérationnel fait référence à toute situation qui pourrait entraîner une perte de visibilité ou de contrôle sur vos processus et fonctions connectés, où la visibilité et/ou le contrôle ne peuvent pas être récupérés automatiquement ou à distance en cas de manipulation.

Tirez parti des cadres existants et des meilleures pratiques en matière de gestion des risques, tels que le Cadre de cybersécurité NIST et les normes IEC 62443, pour garantir que des politiques et procédures appropriées sont en place.

Éduquez la direction sur les différences entre l'IT et l'OT, afin de pouvoir donner à vos équipes les moyens d'utiliser les processus et la technologie pour gérer efficacement les risques dans ces domaines.

Assurez-vous que 100 % des actifs critiques contribuant aux revenus sont identifiés et sécurisés, y compris les systèmes OT, qui nécessitent une approche unique de protection.

Standardisez et développez les processus de gestion des risques opérationnels à travers l'entreprise.

Que peuvent faire les dirigeants pour gérer le risque opérationnel ?

Gérer le risque opérationnel nécessite d'intégrer des programmes de résilience cybernétique dans votre stratégie globale de gestion des risques.

Les responsables de la sécurité se sentent souvent à l'aise pour gérer le risque informatique ; cependant, une compréhension détaillée des dispositifs et systèmes de technologie opérationnelle (OT) est nécessaire pour fournir les informations contextuelles requises pour atténuer, accepter ou éviter le risque opérationnel.

Des évaluations des risques sont disponibles pour analyser ces informations à grande échelle et évaluer la mise en œuvre, ou son absence, des contrôles de sécurité clés au sein des opérations.

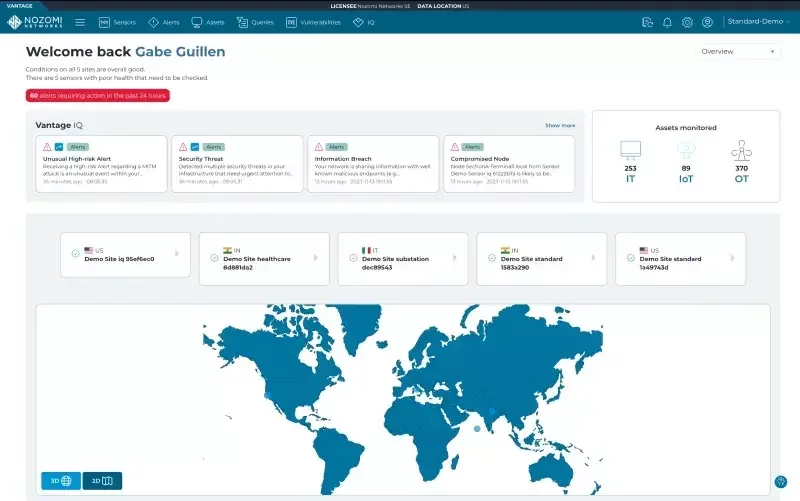

Nozomi Networks fournit la visibilité fondamentale pour étendre la gestion des risques opérationnels

La cybersécurité est un risque opérationnel qui affecte l'ensemble de l'organisation, pas seulement l'IT. Notre plateforme aide les dirigeants à prioriser et à atténuer les risques opérationnels au sein de leurs actifs les plus critiques à travers les sites, les régions et les équipes.

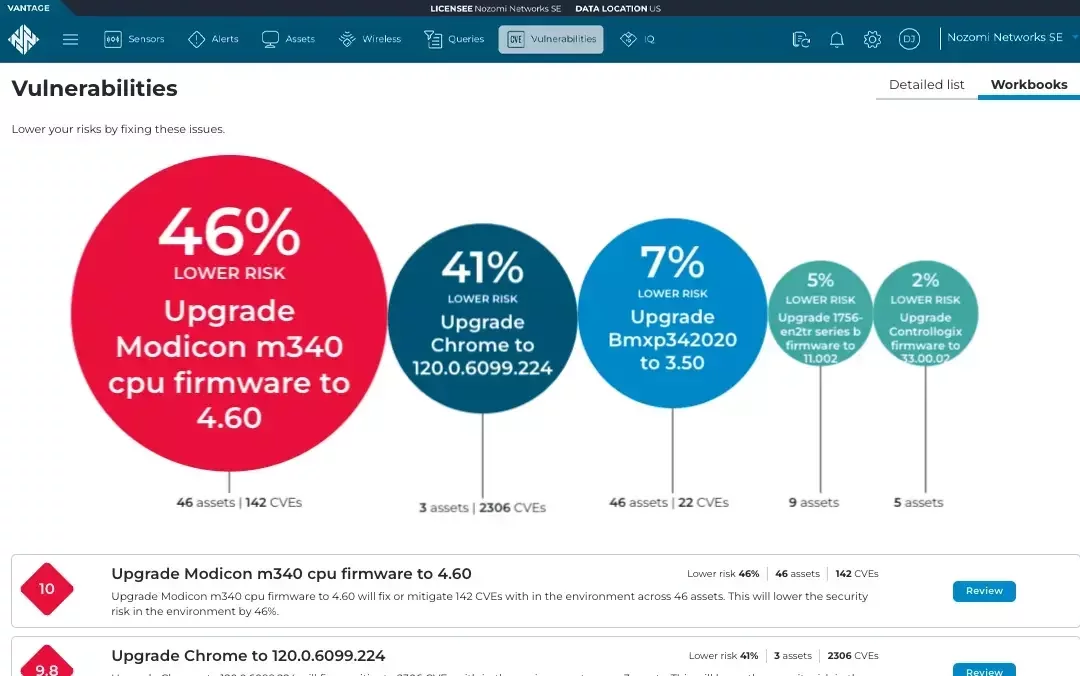

Déterminez rapidement où se situe votre risque opérationnel

L'analyse des vulnérabilités de Nozomi Networks apprend à connaître votre environnement unique et fournit une liste priorisée des étapes de remédiation, des correctifs et des mises à jour.

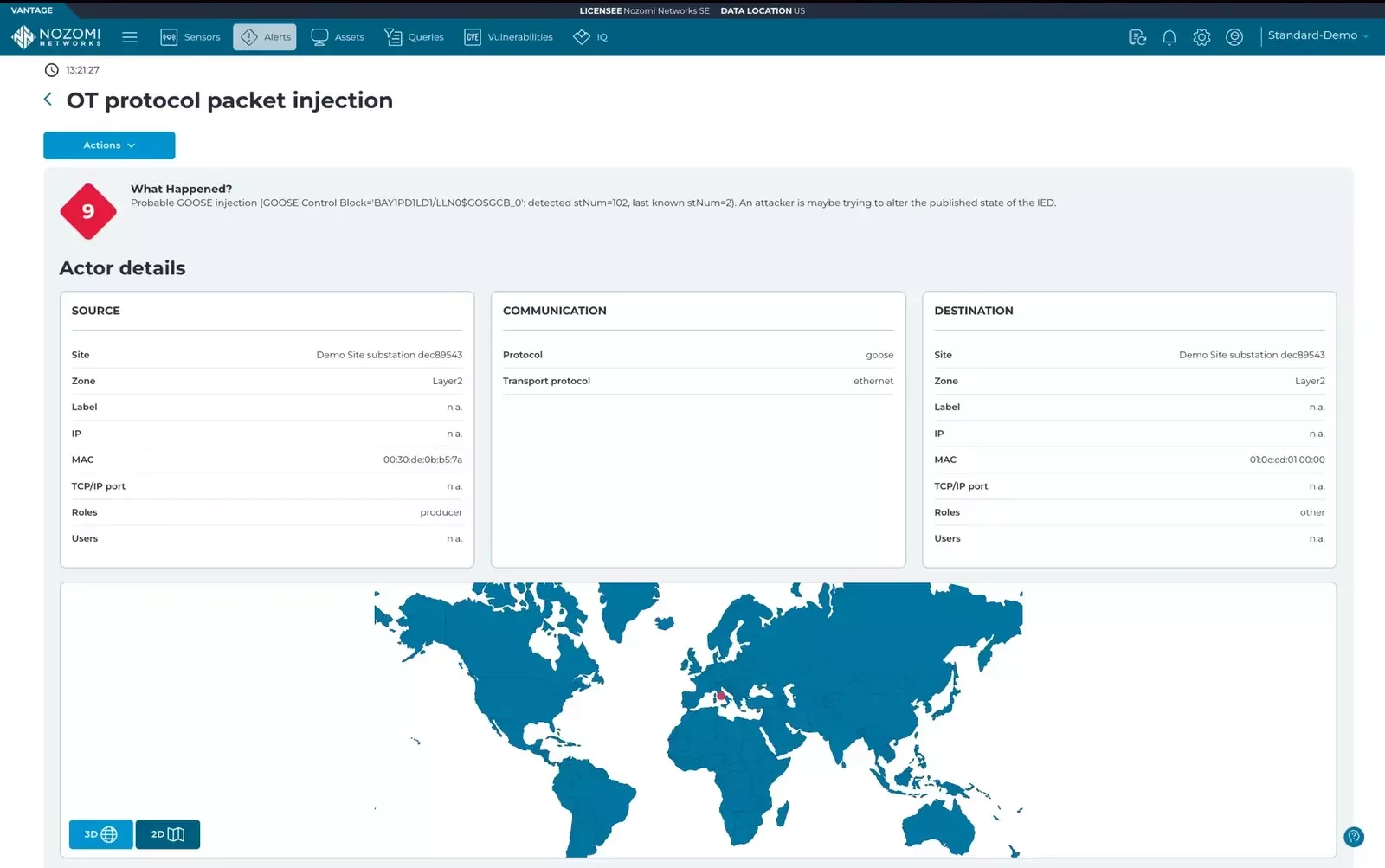

Détectez les activités malveillantes plus tôt

La surveillance alimentée par l'IA de Nozomi Networks identifie rapidement les menaces de sécurité et les anomalies les plus importantes pour aider à réduire la gravité des impacts et à analyser les causes profondes des incidents.