La plateforme Nozomi Networks identifie, évalue, atténue et surveille les risques dans votre environnement. Elle aide les opérateurs et les équipes SOC à collaborer pour prioriser les efforts et entreprendre les actions les plus impactantes pour réduire les risques et augmenter la résilience.

Les Quatre Étapes de la Gestion Continue des Risques Cybernétiques OT/IoT

La plateforme Nozomi Networks simplifie chaque phase du cycle de gestion des risques cybernétiques.

ÉTAPE 1

Identification des Risques

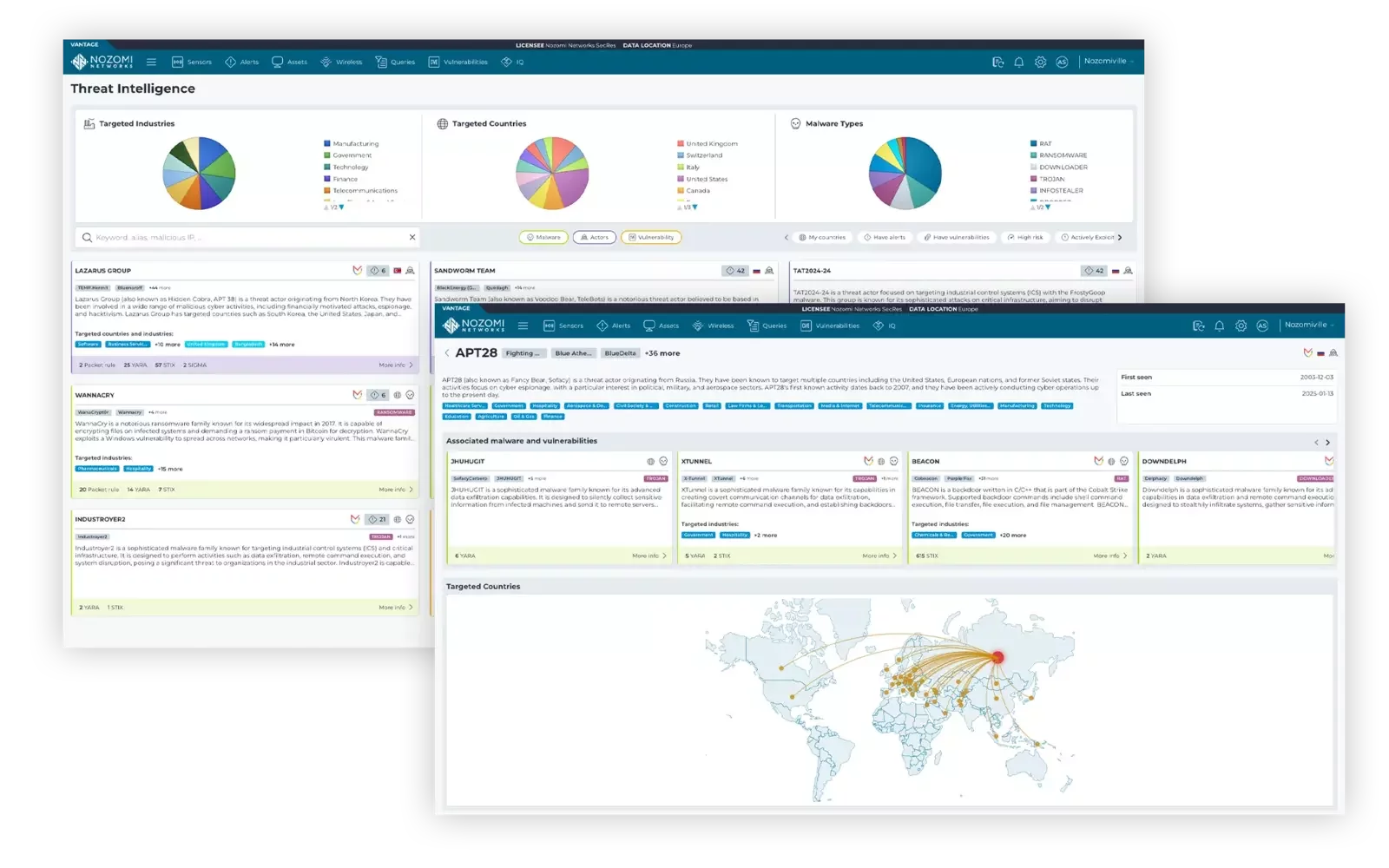

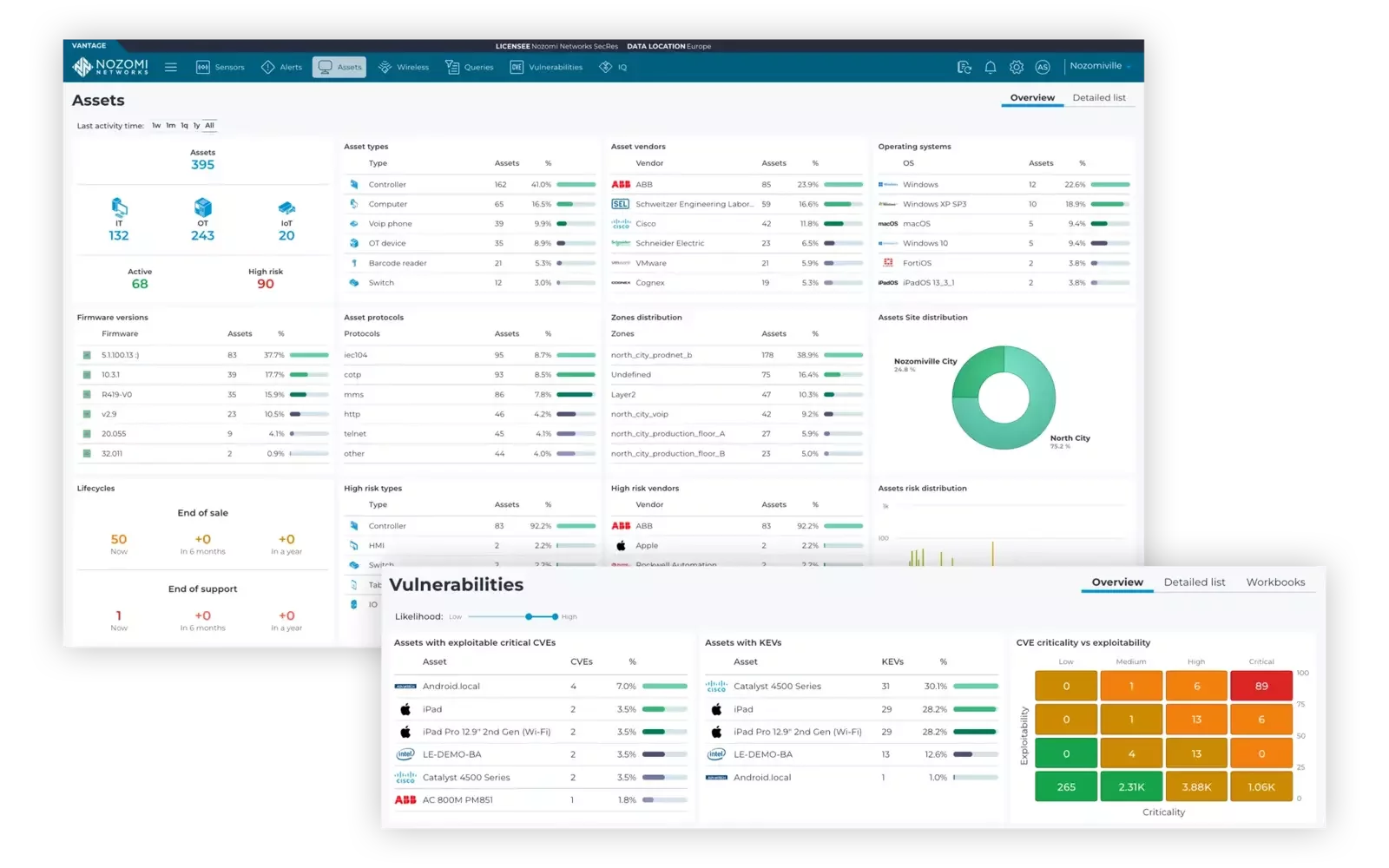

L'identification des risques commence par un inventaire complet des actifs et une visibilité obtenue grâce à une variété de capteurs allant des points d'extrémité aux capteurs aériens, ainsi qu'à des techniques de découverte actives et passives, une maîtrise des protocoles et des connecteurs tiers pour améliorer les profils des actifs. La priorisation des vulnérabilités basée sur leur criticité et la détection d'attaques cybernétiques et d'anomalies pilotée par l'IA complètent le tableau des risques.

ÉTAPE 2

Évaluation des Risques

Voyez comment chaque actif et entité associée (capteur, zone, site, entreprise) dans votre environnement se voit attribuer un score de risque basé sur six facteurs pondérés, tous entièrement personnalisables selon vos préférences.

ÉTAPE 3

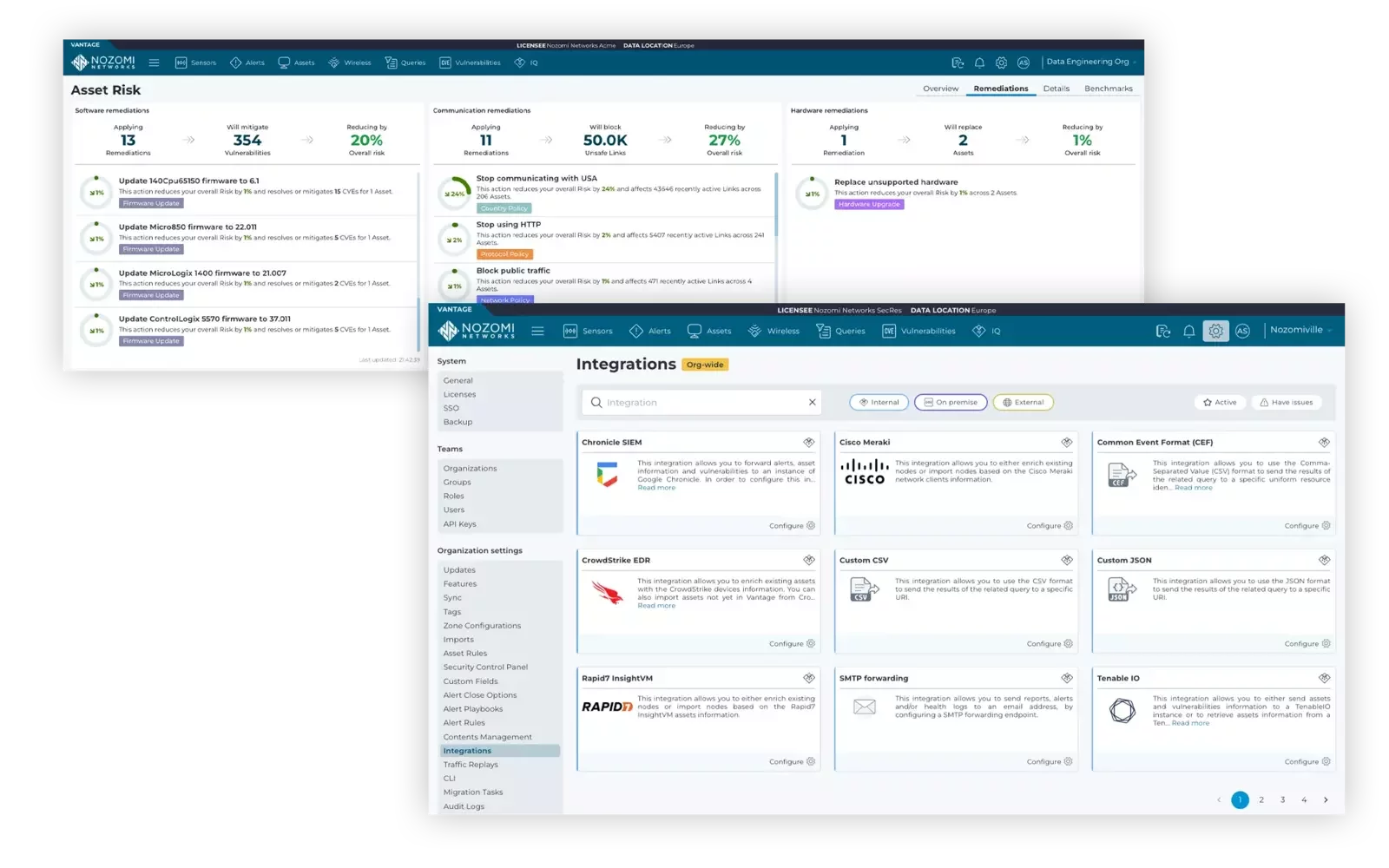

Atténuation des Risques Tirez parti des recommandations pilotées par l'IA et le machine learning pour remédier aux logiciels, aux communications et au matériel, priorisées en fonction de leur impact sur la réduction des risques. Personnalisez des guides détaillés pour orienter la réponse manuelle aux incidents et automatisez l'application des politiques lorsque cela est pratique, grâce à des intégrations illimitées.

ÉTAPE 4

Surveillance des Risques

Des scores de risque des actifs correctement configurés vous permettent de surveiller avec précision les changements au fil du temps et d'évaluer comment le risque de chaque actif contribue à un risque de niveau supérieur — et de prendre des mesures pour le réduire. La surveillance des risques régionaux et spécifiques à l'industrie, accompagnée d'informations exploitables, vous aide à réduire ce risque encore davantage.