En utilisant une combinaison de capteurs de point d'extrémité à air, de collecte de données passive et active, de support des protocoles OT/IoT et de données d'actifs IT tierces, la plateforme de Nozomi Networks fournit un inventaire complet des actifs — propulsé par une intelligence des actifs actionable alimentée par l'IA.

Les Cinq Piliers de la Visibilité Complète des Actifs

Capteurs de Point d'Extrémité à Air

Tous les types de capteurs dont vous avez besoin pour surveiller efficacement votre environnement élargi.

Collecte de Données

Techniques de découverte actives et passives combinées à l'ingestion de données tierces pour une couverture complète

Contexte Actionnable

Inspection approfondie des paquets (DPI) et maîtrise complète des protocoles OT, IoT et IT pour comprendre le comportement des actifs.

Établissement de Références Comportementales

Détection d'anomalies alimentée par l'IA qui surveille le comportement pour détecter les déviations par rapport aux références et aux seuils..

Intelligence des Actifs

Un moteur d'IA qui apprend à partir de millions d'actifs à l'échelle mondiale, augmentant la précision de l'inventaire dans notre base de clients.

Visibilité Avancée des Actifs de Terrain et des PLCs

Enrichissement par l'Intelligence Artificielle à partir de l'Intelligence des Actifs

Le moteur d'IA de Nozomi Networks apprend à partir de millions d'actifs que nous surveillons dans les environnements clients à travers diverses industries dans le monde entier. Ce trésor de données est utilisé pour combler les lacunes concernant des dispositifs identiques dans différents environnements.

L'intelligence des actifs alimentée par l'IA fournit le contexte et les insights nécessaires au niveau de l'actif, de la zone et du site, afin de réduire les alertes, de prioriser les actions et de suivre la réduction des risques au fil du temps.

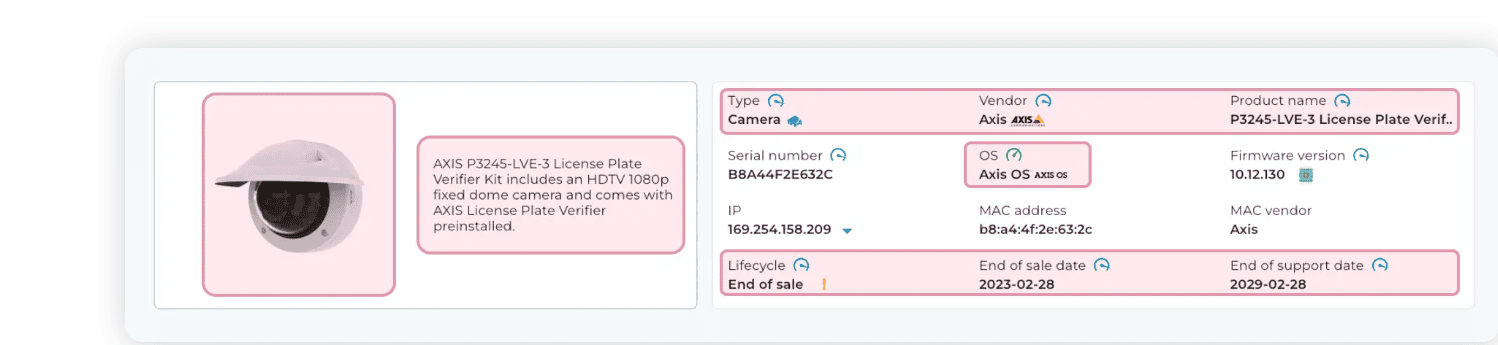

Les informations surlignées en rouge proviennent de la correspondance avec l'intelligence des actifs.