Analyse des risques et politiques de sécurité des systèmes d'information

Traitement des incidents (prévention, détection et réponse)

Continuité des activités et gestion des crises

Sécurité des réseaux et des systèmes d'information

Sécurité de la chaîne d'approvisionnement

Quelles sont les exigences de NIS2 auxquelles Nozomi Networks répond ?

Notre solution prend en charge les sept grandes exigences en matière de sécurité, en tout ou en partie.

L'utilisation de la cryptographie et du cryptage

Comment Nozomi Networks soutient-il la conformité à la directive NIS2 ?

Notre solution aide les équipes de cybersécurité et les parties prenantes critiques à se conformer aux composants, stratégies et rapports obligatoires de la directive NIS2 grâce à asset intelligence en temps réel, à l'analyse des vulnérabilités, à la détection des menaces par l'IA et aux informations contextuelles sur les incidents.

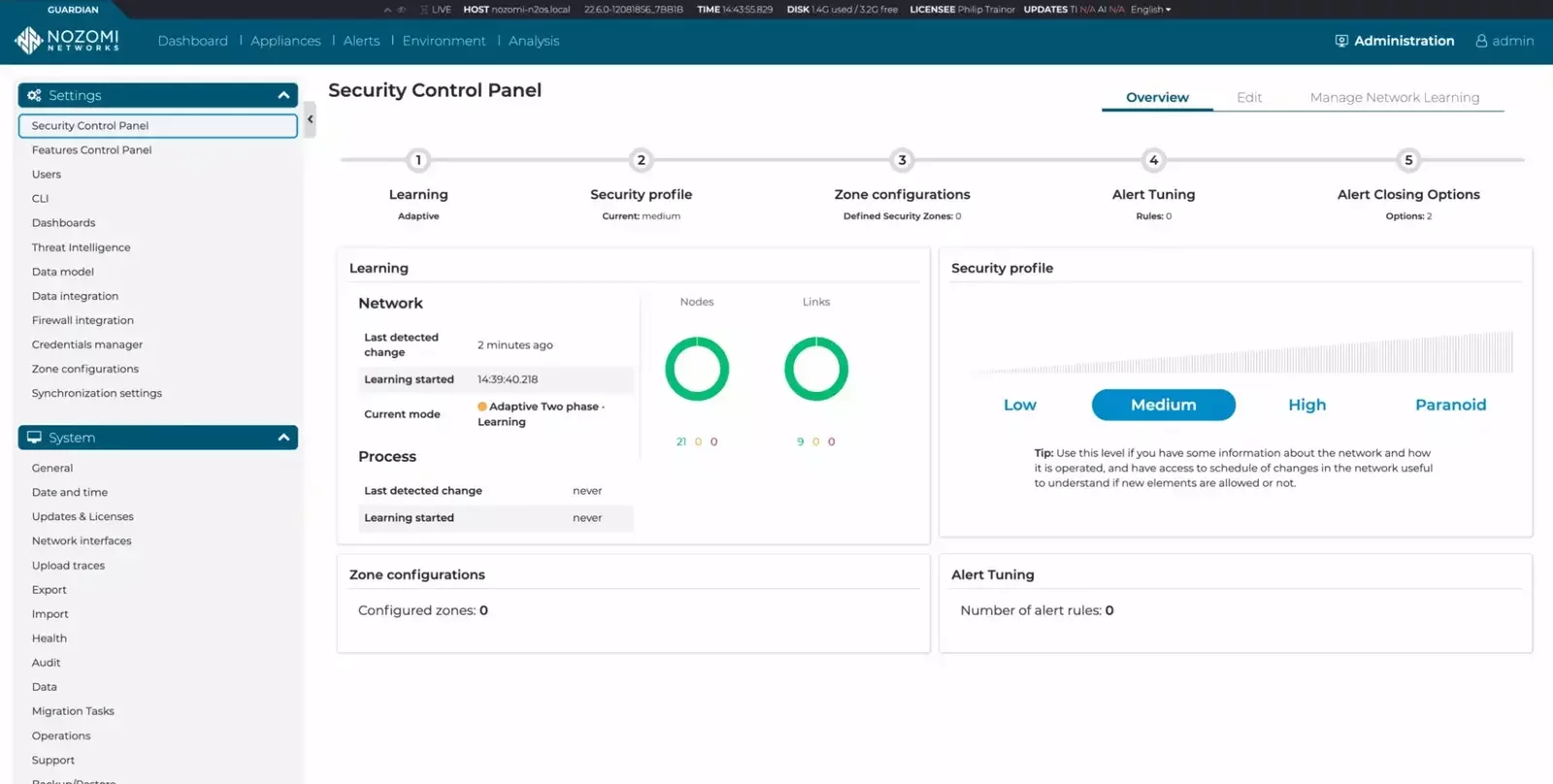

Identifier les risques de cybersécurité

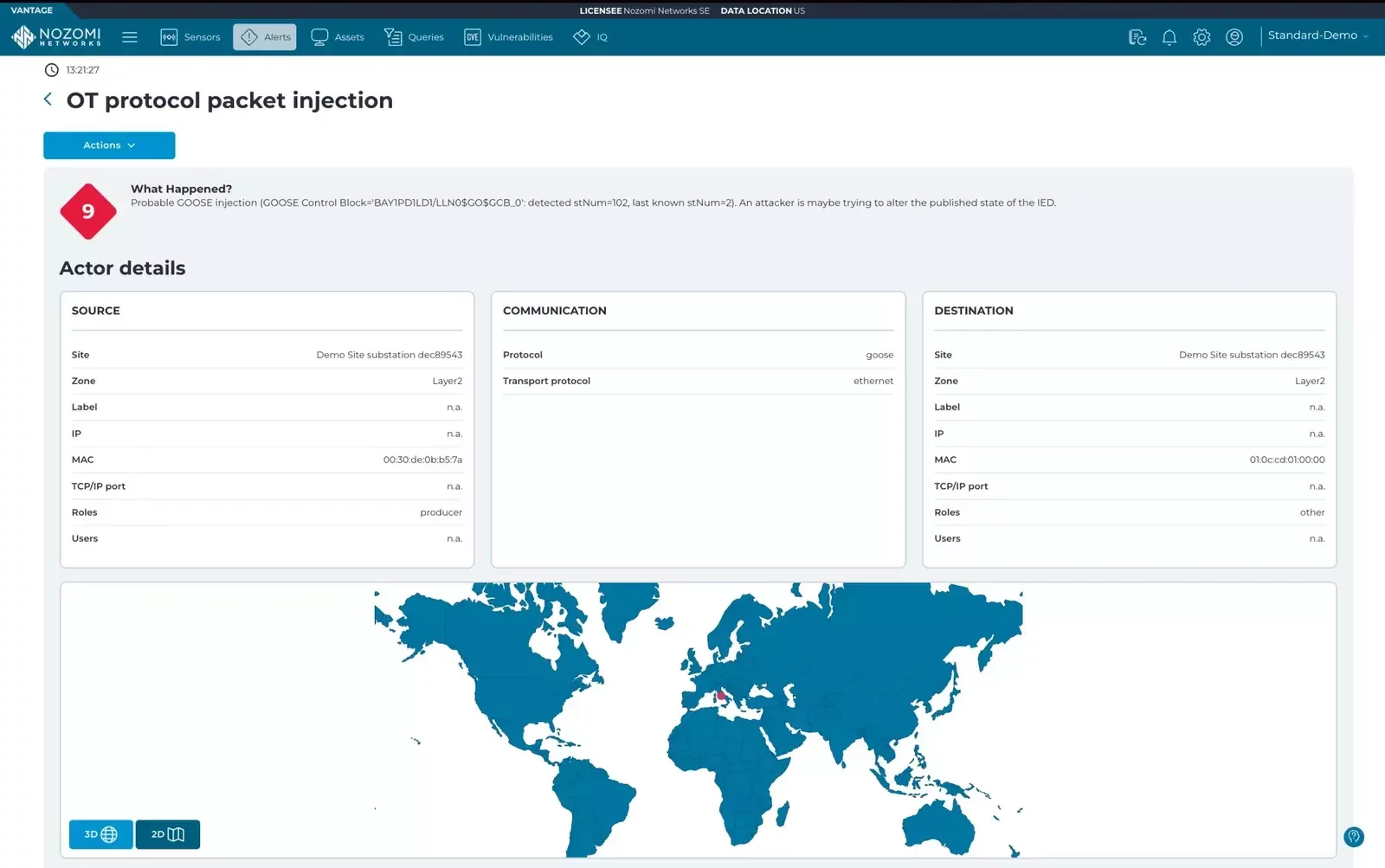

Détecter les menaces et les anomalies émergentes

La détection des menaces et l'analyse des causes profondes pilotées par l'IA Nozomi Networks accélèrent la remédiation et limitent l'exposition/les dommages. Nos données threat intelligence actualisées et nos packs de contenu personnalisés offrent des évaluations immédiates de la sécurité et de la conformité.